Configuración Básica de un Router RB750Gr3

Un router es un equipo que dirige el tráfico en una red. Cuando un usuario quiere llegar a una dirección fuera de su red local, recurre al router, pues ese es su trabajo principal: conectar redes.

En este post mostraremos cómo configurar un router RB750Gr3 de MikroTik. La configuración será similar a otros equipos de MikroTik, la diferencia está en el tipo y número de puertos y si tiene tarjetas inalámbricas.

El equipo RB750Gr3 tiene la siguientes características:

- Tiene cinco puertos ethernet con velocidad Gigabit

- Cuenta con dos cores en su CPU con una frecuencia nominal de 888 Mhz

- Tiene entrada USB y microUSB

- No cuenta con tarjetas inalámbricas.

Este equipo se utiliza con frecuencia por los WISP debido a su costo, a los puertos Gigabit y a que tiene dos cores de 888 Mhz. Es un equipo básico pero tiene RouterOS y permite la administración de la red.

La configuración que se realizará consiste en los siguientes puntos:

- Asignar nombre al equipo

- Asignar nombre a las interfaces

- Crear un bridge con los puertos

- Asignar IP a la interface WAN

- Asignar IP a la interface br-LAN

- Configurar un NAT

- Configurar el default gateway

- Configurar un servidor DHCP

- Habilitar un DNS caché

- Deshabilitar servicios que no se usen

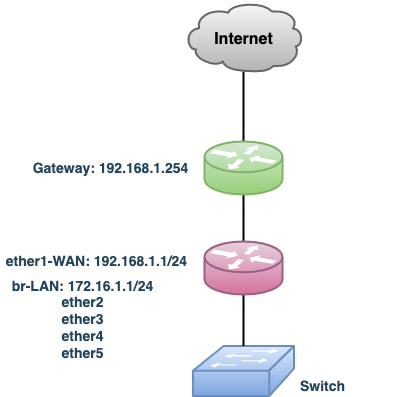

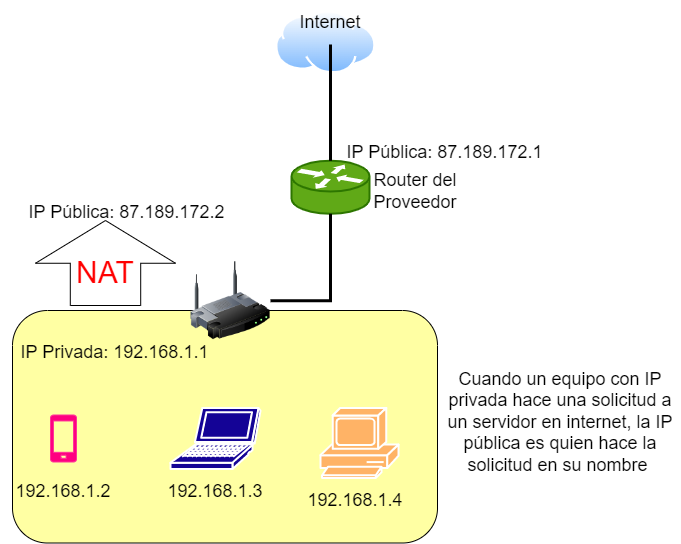

Diagrama de red

Como primera parte mostraremos el diagrama de red de nuestra configuración. En la Figura hay un router, un swith y una conexión a internet. Todo router tiene al menos dos direcciones IP: una para definir la red local (LAN) y otra IP que lo conecta al resto del mundo (WAN).

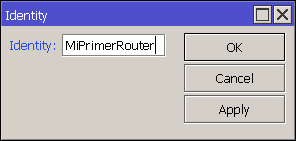

1. Asignar nombre al equipo

Lo primero que debemos hacer cuando configuramos un router MikroTik es cambiar el nombre al equipo para identificarlo. En este caso lo llamaremos MiPrimerRouter (System->Identity).

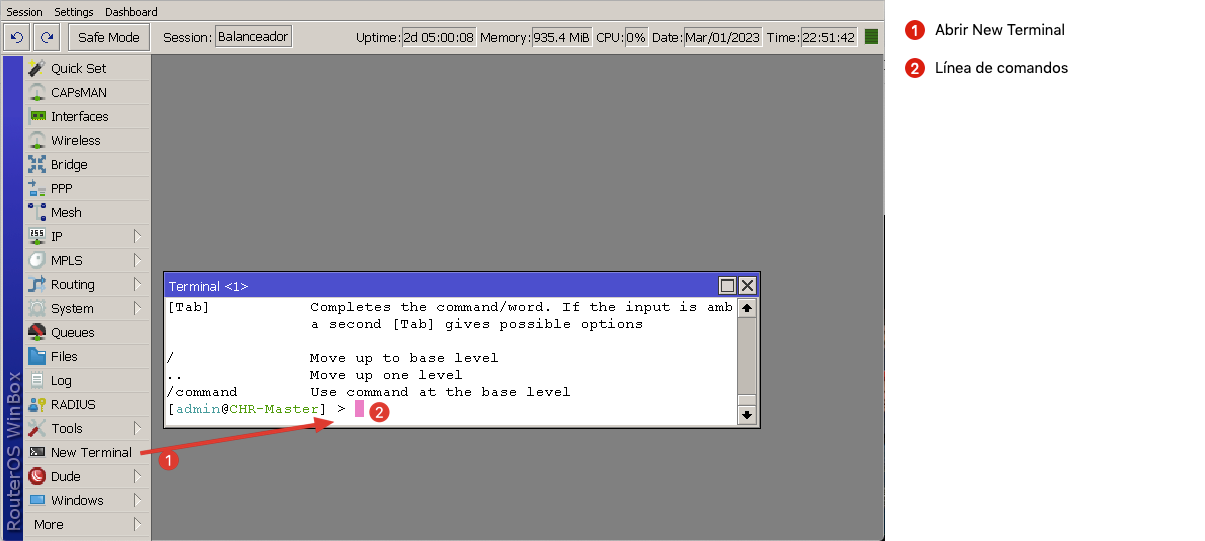

MikroTik permite realizar las tareas de manera gráfica y a través de línea de comandos. Para escribir los comandos necesitamos una terminal (New Terminal).

Para cambiar la identity a través de la línea de comandos escribimos:

system identity set name=MiPrimerRouter

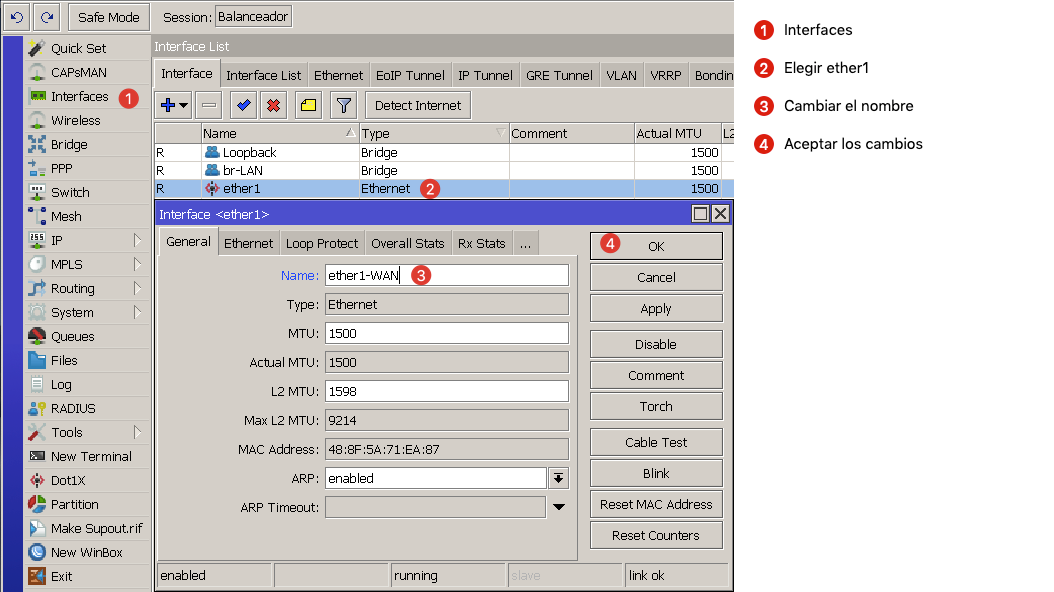

2. Asignar nombre a las interfaces

Una buena práctica es asignar el nombre a las interfaces para identificarlas. Para ello vamos a considerar que tendremos dos redes:

- Una local (LAN)

- Una pública (WAN)

Es práctica común que al primer puerto se le asigna la IP pública, aunque en MikroTik se puede asignar en cualquier puerto, pero seguiremos la convención. Se recomienda no quitar el número de puerto (ether1, en nuestro caso) para identificar la interface de manera fácil. Nuestro puerto WAN se llamará ether1-WAN:

/interface ethernet

set [ find default-name=ether1 ] name=ether1-WAN

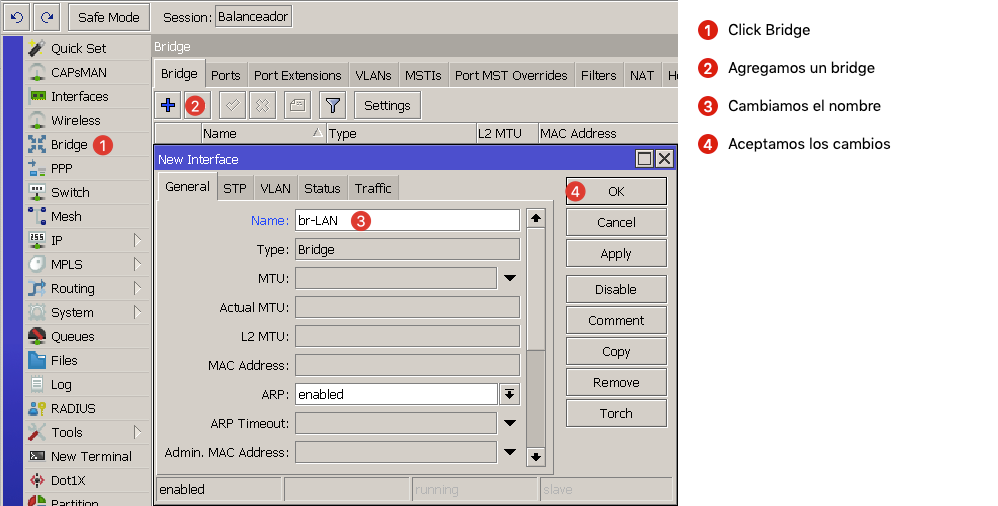

3. Crear un bridge

El router RB750Gr3 tiene cinco puertos Gigabit disponibles. La primera interface fue usada para la red WAN, los cuatro puertos restantes los sumaremos a un bridge. Para ello haremos lo siguiente:

3.1 Creamos el bridge con el nombre br-LAN

/interface bridge

add name=br-LAN

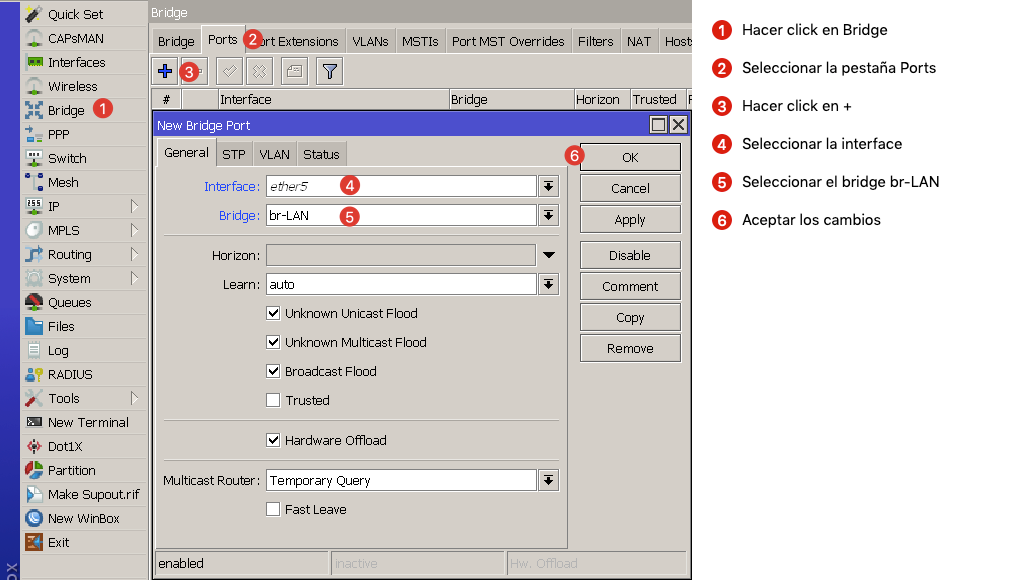

3.2 Agregamos los puertos ether2 al ether5 al bridge br-LAN

Es una decisión arbitraria agregar los puertos restantes al bridge.

Bridge: Las interfaces que pertenecen al bridge están en el mismo segmento de red. El bridge es el equivalente a un switch pero a través de software. No es eficiente, y en la mayoría de los casos es mejor usar un switch (hardware) en lugar del bridge (software). Para una red doméstica o SOHO funciona.

/interface bridge port

add bridge=br-LAN interface=ether2

add bridge=br-LAN interface=ether3

add bridge=br-LAN interface=ether4

add bridge=br-LAN interface=ether5

Debemos repetir el proceso mostrado en la Figura 7 para cada uno de los puertos que pertenezcan al bridge.

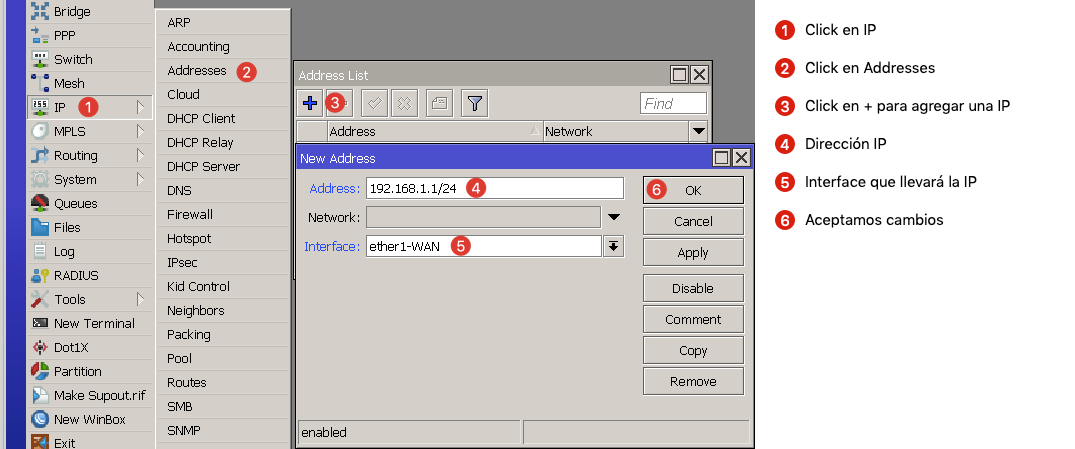

4. Asignar IP a la interface WAN

De acuerdo al diagrama de red, en la interface ether1-WAN vamos a asignar la dirección IP 192.168.1.1/24. En este punto es importante mencionar que debe especificarse la máscara de red.

En el caso que nos interesa, usamos /24, lo que significa que de los 32 bits de la dirección IP, 24 de ellos identifican a la red. De esta manera para especificar los hosts quedan 32-24 = 8 bits. De estos 8 bits se pueden formar 2^8=256 direcciones IP. La primera de ellas identifica a la red y la última es la dirección de Broadcast, por lo tanto, solo tenemos 254 IPs usables. La máscara dependerá de cuantas IPs usables necesitemos. Cuando declaramos la máscara de red, RouterOS calcula en automático la red. En caso de que no asignemos una máscara de manera explícita, se tomará como /32.

/ip address

add address=192.168.1.254/24 interface=ether1-WAN network=192.168.1.0

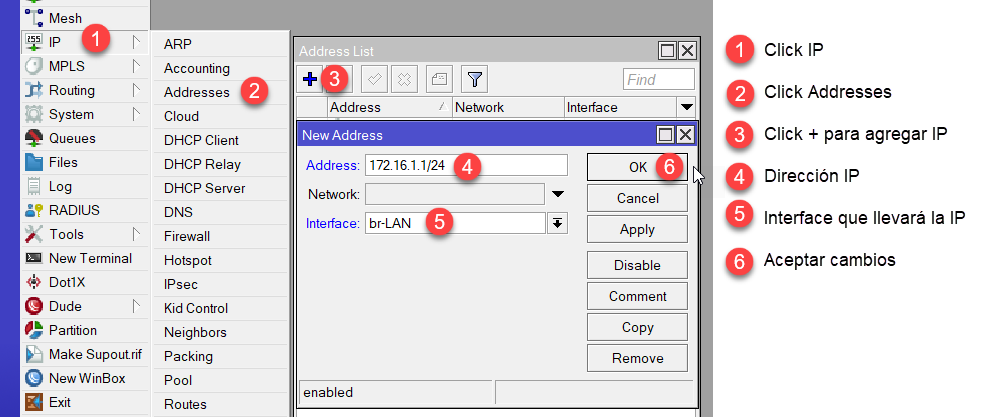

5. Asignar IP a la interface br-LAN

Ahora corresponde configurar nuestra red LAN, debido a que hemos formado un bridge con los puertos ether2-ether5, la interface que usaremos para asignar la IP es br-LAN. De acuerdo al diagrama de red, usaremos el segmento 172.16.1.1/24.

/ip address

add address=192.172.16.1/24 interface=br-LAN network=172.16.1.0

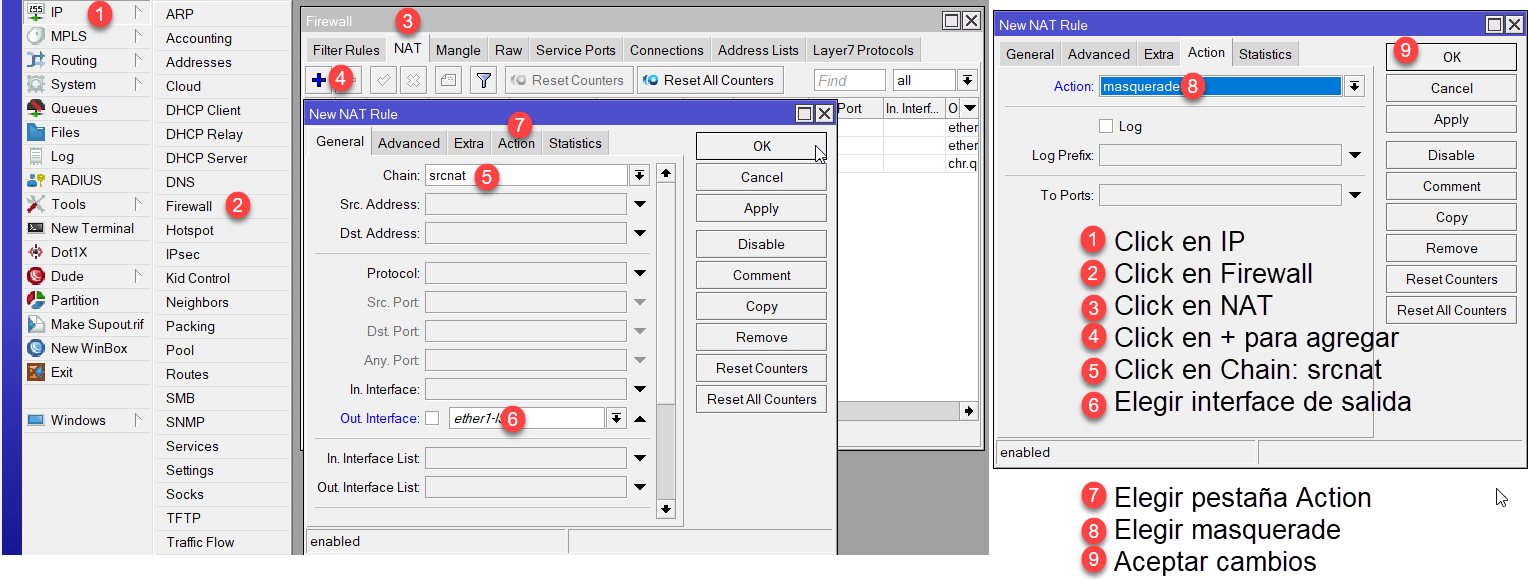

6. Configurar un NAT

Cuando era claro que las direcciones IP versión 4 (IPv4) se iban a agotar, una de las estrategias que se adoptaron como remedio temporal a la escasez de direcciones IPv4 fue emplear en las redes locales direcciones privadas. Las direcciones IPv4 privadas están definidas por la Internet Engineering Task Force (IETF) en el documento RFC 1918.

Estas direcciones no son ruteables en Internet público y se utilizan para permitir que los dispositivos en una red privada se comuniquen entre sí.

Existen tres rangos de direcciones IPv4 privadas:

- 10.0.0.0 a 10.255.255.255 = 10.0.0.0/8

- 172.16.0.0 a 172.31.255.255 = 172.16.0.0/12

- 192.168.0.0 a 192.168.255.255 = 192.168.0.0/16

Las direcciones dentro de estos rangos se pueden usar en redes privadas y locales sin interferir con las direcciones IP públicas en Internet. Es importante tener en cuenta que, aunque estas direcciones son privadas, todavía pueden haber conflictos si dos redes diferentes usan las mismas direcciones IP dentro de su propia red.

El principal problema de las direcciones IPv4 privadas es que no son ruteables en internet. Eso siginifica que los routers de borde de los Proveedores de Servicios de Internet tienen reglas para dropear estas direcciones. Para poder navegar en internet debe tenerse una IP pública, es aquí donde es útil NAT.

El Network Address Translation (NAT) es una técnica utilizada en redes informáticas para permitir que varios dispositivos compartan una única dirección IP pública. En una red NAT, un dispositivo, como un router, actúa como intermediario entre la red local y la Internet pública.

Cuando un dispositivo en la red local se comunica con un dispositivo en Internet, el dispositivo NAT cambia la dirección IP de origen de la comunicación a la dirección IP pública del dispositivo NAT. De esta manera, parece que todas las comunicaciones provienen del dispositivo NAT, lo que permite que varios dispositivos en la red local compartan una única dirección IP pública.

En MikroTik, el NAT se configura de manera que todo lo que salga a través de la interface que nos da salida a internet (ether1-WAN) se enmascare (masquerade) con la IP pública (la asignada en ether1-WAN).

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1-WAN

En algunas ocasiones, para enmascarar todo el tráfico, solo se selecciona Chain: srcnat, sin elegir la interface de salida o las direcciones de la red local. Podríamos ser más restrictivos y por ejemplo, elegir que enmascare la red local:

ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1-WAN src-address=\

172.16.1.0/24

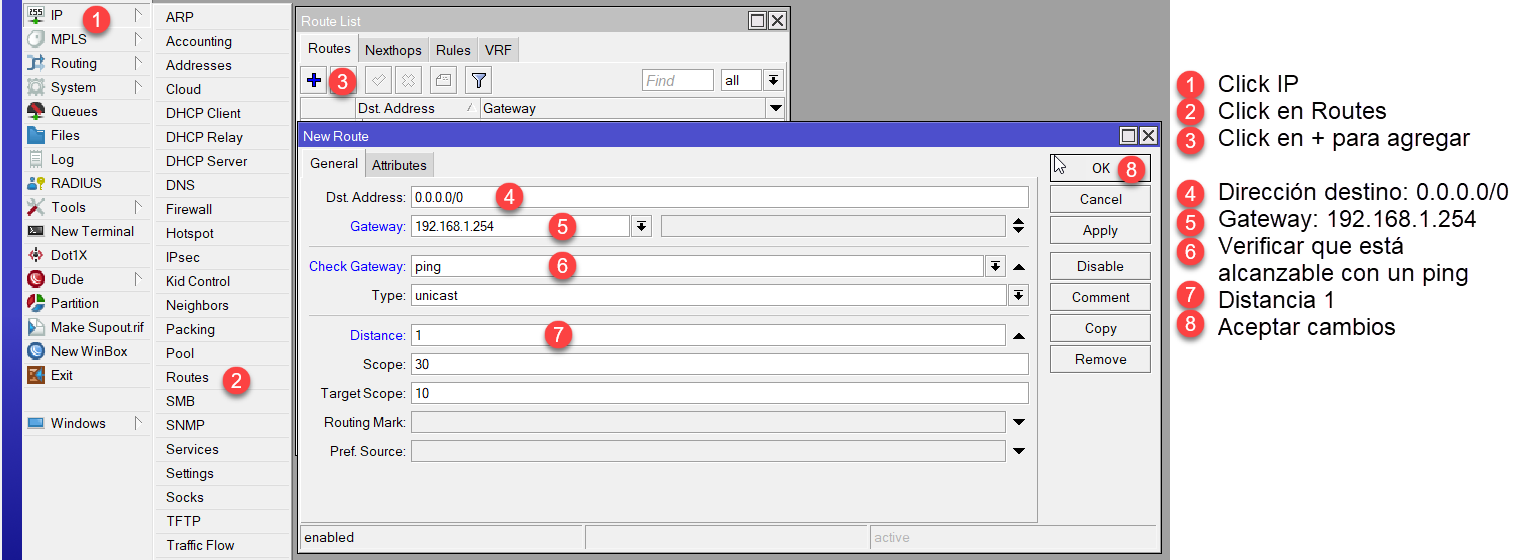

7. Configurar el default gateway

Un router permite conectar redes. Siempre que estamos en una red local y queremos comunicarnos con otro equipo de la misma red no se requiere un router, pero apenas queramos salir a Internet o conectarnos a otra red LAN, entonces vamos a necesitar de los servicios de un router. Este equipo sabe cómo llegar a otras redes, de hecho tiene una tabla de enrutamiento.

Cada paquete tiene tiene dos direcciones, una IP origen e IP destino. Entonces lo que hace es comparar la IP destino con su tabla de enrutamiento, y si hay una ruta para ese segmento de red, elige esa ruta.

Default gateway

¿Qué pasa si no tiene una ruta para una IP en específico o un segmento de red? Manda el paquete al default gateway.

Un Default Gateway (Puerta de enlace por defecto) es un dispositivo de red, típicamente un router, que actúa como punto de entrada y salida para el tráfico de red que sale o entra en una red.

Cuando un dispositivo en una red necesita comunicarse con otro dispositivo en una red diferente, envía el tráfico a través de su Default Gateway. El Default Gateway es responsable de enrutar el tráfico a través de la red y hacia el destino final.

/ip route

add check-gateway=ping distance=1 gateway=192.168.1.254

En el diagrama de red mostrada al inicio, la IP 192.168.1.254/24 corresponde a nuestro Default Gateway, es decir, el equipo que nos da salida a Internet (0.0.0.0/0) o a otras redes.

En la tabla de enrutamiento, cuando no hay una ruta específica para el segmento de red, entonces se trata como un destino fuera de la red (0.0.0.0/0) y esas rutas las maneja nuestro default gateway.

El parámetro distance nos ayuda a establecer prioridad. En el caso de que tuviéramos dos default gateway, el que tenga la menor distancia sería el activo. con la opción Check Gateway monitoreamos si está alcanzable, en el momento que ya no lo esté deja de estar activo y se habilitaría el que tenga una distancia mayor.

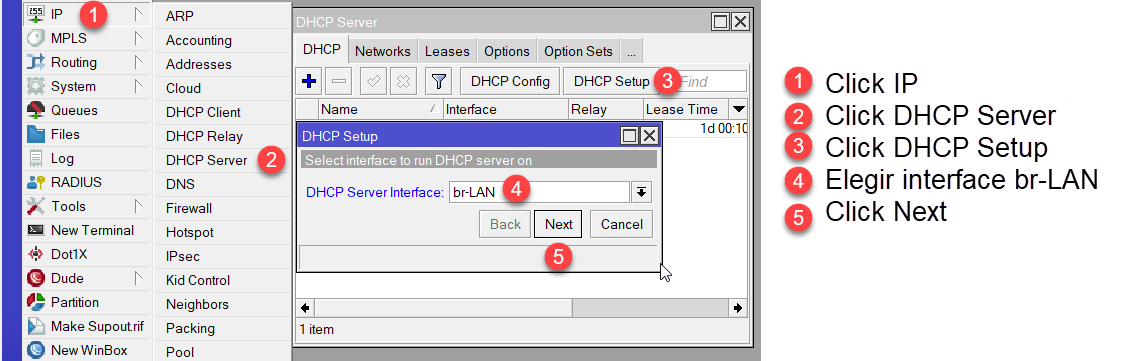

8. Configurar un servidor DHCP

Ahora solo nos falta que nuestros clientes adquieran una configuración para navegar en internet. Para ello, vamos a configurar un servidor DHCP.

DHCP (Dynamic Host Configuration Protocol) es un Protocolo de configuración dinámica de host y se utiliza para asignar de forma automática direcciones IP y otros parámetros de configuración de red, como la máscara de subred, la puerta de enlace predeterminada y los servidores DNS, a dispositivos que se conectan a una red.

El uso de DHCP simplifica la administración de redes al permitir la asignación automática de direcciones IP y otros parámetros de configuración de red a los dispositivos, en lugar de tener que hacerlo manualmente en cada dispositivo.

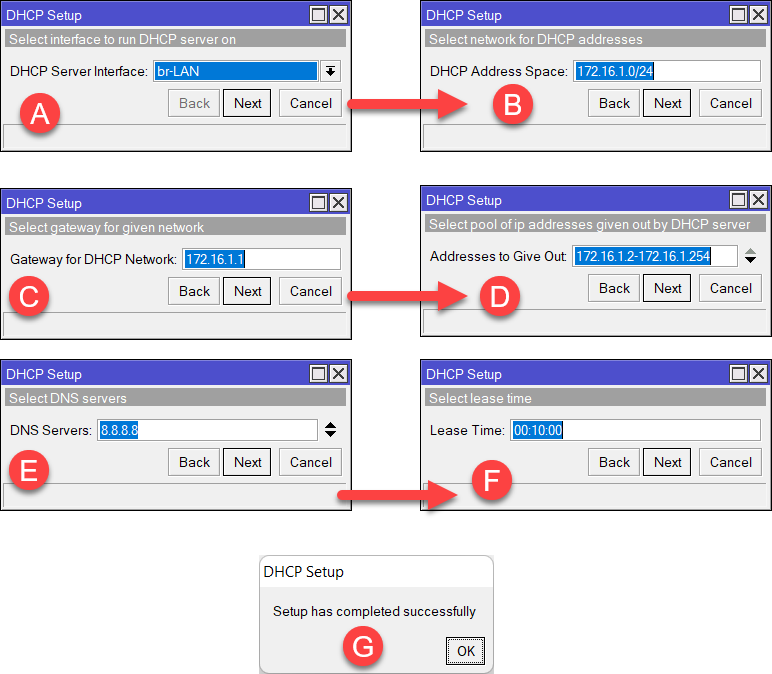

RouterOS tiene una herramienta (DHCP Setup) para ayudarnos en la configuración. Solo debemos tener cuidado que la interface en donde esté escuchando el servidor DHCP corresponda a nuestra red LAN, nosotros la nombramos como br-LAN.

La herramienta DHCP Setup es muy intuitiva y cuando hemos configurado la IP de la WAN y LAN, toma valores por defecto que son adecuados, por ello, es conveniente ejecutar esta herramienta después de haber configurado las IPs.

A. Elegir la interface br-LAN en donde se aceptarán las peticiones.

B. Se selecciona el segmento de red, se toma el mismo segmento que tiene la interface.

C. La IP de la interface será el Gateway de nuestros clientes. En nuestro caso es la 172.16.1.1

D. El pool de direcciones que se asignarán se define en este punto. Aquí se pueden reservar algunas IPs para que no se asignen.

E. La IP de los servidores DNS, podemos usar los de google (8.8.8.8, 8.8.4.4) o los de nuestro ISP.

F. Lease time se refiere a cuánto tiempo un cliente tendrá la IP antes de liberarla y hacer otra solicitud. Este tiempo depende del ambiente en específico, por ejemplo, si se trata de un restaurante, tal vez tres horas sean adecuadas, pero si es un WISP, una semana o un mes puede tener más sentido.

/ip pool

add name=dhcp_pool0 ranges=172.16.1.1-172.16.1.254

/ip dhcp-server

add address-pool=dhcp_pool0 disabled=no interface=br-LAN lease-time=10m name=dhcp1

/ip dhcp-server network

add address=172.16.1.0/24 dns-server=8.8.8.8 gateway=172.16.1.1

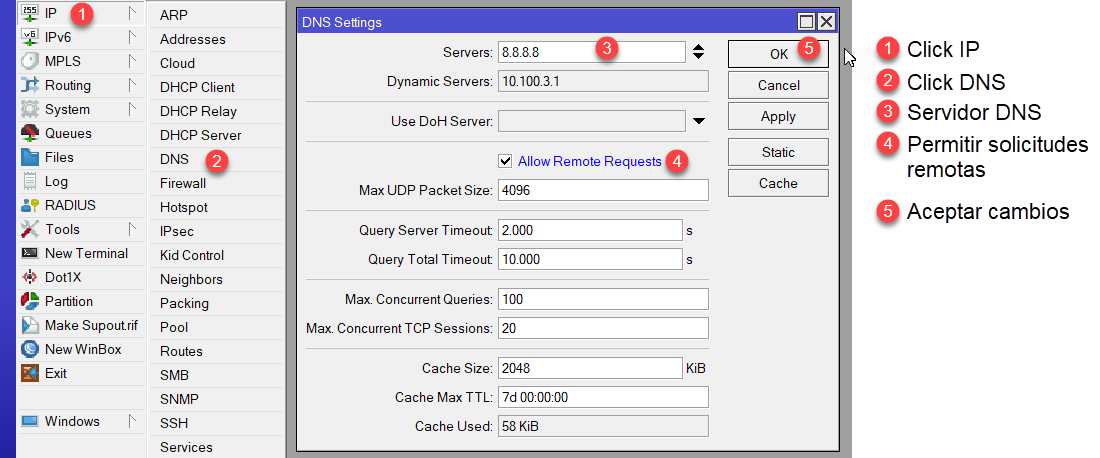

9. Habilitar un DNS caché

Para los humanos es muy difícil aprender las direcciones IP de memoria, para ello usamos los nombres de dominio, como por ejemplo google.com (172.217.2.142). De manera muy simplificada un servidor DNS es como un directorio en donde se registran los nombres de dominio y la dirección IP que le corresponde.

RouterOS puede usarse como DNS caché, es decir, cada que se hace una consulta al servidor DNS externo se guarda un registro local para que la siguiente ocasión que se solicite se tenga en caché o memoria local temporal y no se haga la solicitud a internet. En teoría, el DNS caché mejora la experiencia de navegación.

Cuando se habilita la opción Allow Remote Requests, se permiten las solicitudes de DNS de los clientes de la red local y remota (se deberán bloquear).

/ip dns

set allow-remote-requests=yes servers=8.8.8.8

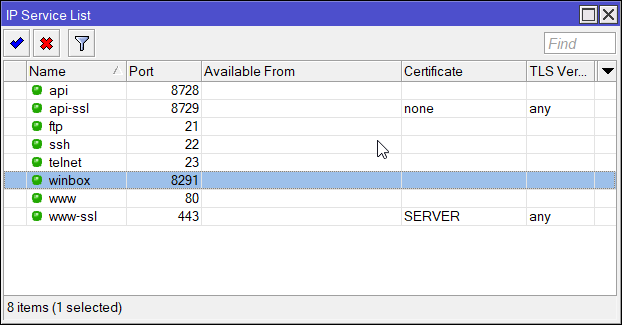

10. Deshabilitar servicios que no se usen

Es conveniente deshabilitar los servicios que no se usen. Se acceden a través de IP->Services. En el caso de un hotspot no deberá deshabilitarse el servicio de API. En un equipo visible en internet no deberá usarse telnet y ssh solo habilitarse cuando sea necesario. Una buena práctica es cambiar los puertos de los servicios.

Como ejemplo, en este router se dehabilitará telnet, ftp, api y api-ssl.

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www-ssl certificate=SERVER disabled=no

set api disabled=yes

set api-ssl disabled=yes

Conclusión

En este post se revisó brevemente cómo configurar un router de MikroTik asignando una IP pública y otra privada al equipo. Enmascarando las solicitudes para que pudieran navegar las IP privadas y estableciendo un servidor DHCP y DNS caché como servicios para los clientes.

¿Qué configuración quieres practicar a más detalle?

¿Necesitas ayuda?

E-mail: oon@mikronet.mx

Whatsapp: https://wa.link/mikronet

Comments ()